This magnificent castle was in the front of Dedon showroom during Fuorisalone.It makes me wish to have

at least three kids instantly so that we can make this castle for the rest of the week.

The Information Systems and Computer Applications examination covers material that is usually taught in an introductory college-level business information systems course. Questions test knowledge, terminology, and basic concepts about information systems as well as the application of that knowledge. The examination does not emphasize the details of hardware design and language-specific programming techniques.

One of the nice things about this job is that I’m meeting lots of interesting

startups who are doing mobile apps. My fave so far is

Bump.

Bump World Headquarters

The idea is simple: I bump your phone with mine, and the result

is that I transfer something to you; say, a phone number, or a picture, or, of

course,

money.

A good place to start getting the picture would be their

FAQ.

This is the kind of technology I like; a simple effect, instantly

understandable, that requires rocket science under the

covers to pull off.

Ah, that startup ambience. You’ll note that I erased the

whiteboards, but I can reveal that one of them contained scraps of what

appeared to be [gasp!] Haskell code.

There’s good news and bad news. The good news is that they’re running on

Android (very nicely) and shipping an Android API. You can bump an iPhone and

an Android together and it Just Works, no problemo.

In fact, there are a couple of things they can do in Android that are

harder on other platforms; for example, because of the Android

Intent

feature, you can register Bump to, for example, share pictures.

Of course, nothing’s perfect. The Bump guys had run

across a couple of issues which were causing them extra work at release time,

and really shouldn’t have.

So I visited them to look at the source code so we can figure out how to set

things up so that particular bug doesn’t bite anyone else.

Practical compatibility testing at the Bump World

HeadQuarters.

Any other startups reading this, I’d be happy to get pitches. But I probably

won’t write you up here unless I’m actually going to use your app myself.

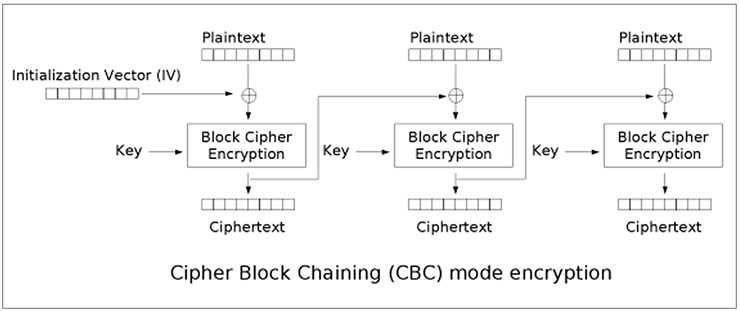

Thai Duong y Juliano Rizzo presentaron el ataque Padding Oracle, el cual requiere que el atacante pueda interceptar mensajes con padding y a su vez tenga acceso al sistema que lo comprueba a modo de oráculo. El proceso que un atacante podría realizar para comprobar si el rellenado de bits es correcto es el siguiente:

Thai Duong y Juliano Rizzo presentaron el ataque Padding Oracle, el cual requiere que el atacante pueda interceptar mensajes con padding y a su vez tenga acceso al sistema que lo comprueba a modo de oráculo. El proceso que un atacante podría realizar para comprobar si el rellenado de bits es correcto es el siguiente:<img src=”/captha?token=ERC”/>