Cryptic Codes: 11 Legendary Uncracked Ciphers: "[ By

Steph in

History & Factoids,

Travel & Places. ]

From five lines of letters scrawled on the back of a dead man’s book to the taunting codes sent to police by the Zodiac Killer, some of history’s most legendary uncracked codes and ciphers represent a fascinating and frustrating challenge even for the world’s brightest cryptographers. Could the Beale Papers lead to buried treasure? How does the Chaocipher work? Perhaps we’ll never know.

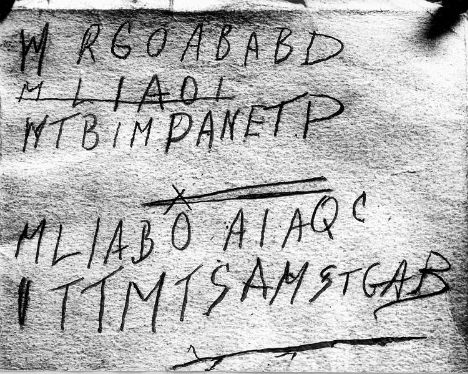

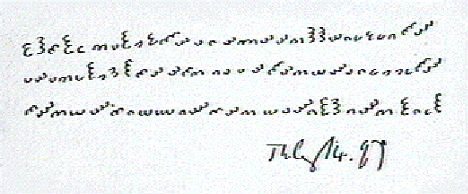

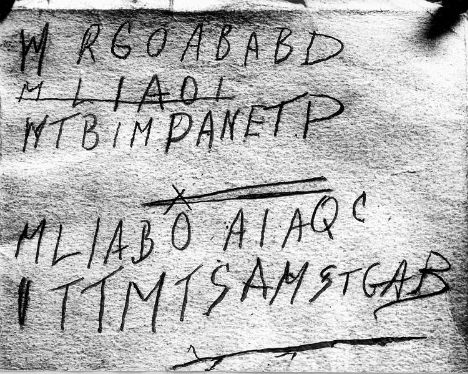

Taman Shud Case

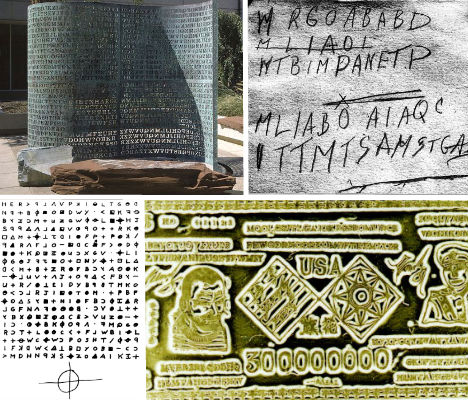

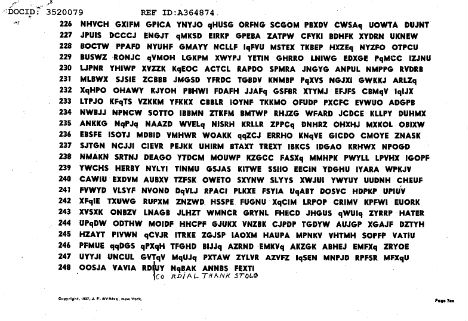

Who was the Somerton man, how did he die, and what do these strange codes found on a book connected to the man mean? An unidentified male body was found on Somerton Beach in Adelaide, Australia in 1948 wearing a sweater and coat despite the hot day, carrying no identification. There were no clues as to his identity and dental records and fingerprints matched no living person. An autopsy discovered bizarre congestion, blood in the stomach and enlarged organs but no foreign substances. A suitcase found at the train station that may have belonged to the man contained a pair of trousers with a secret hidden pocket, which held a piece of paper torn from a book imprinted with the words “Taman Shud”. The paper was matched to a very rare copy of Omar Khayyam’s ‘The Rubaiyat’ that was found in the backseat of an unlocked vehicle and on the back of the book was scrawled five lines of capital letters that seem to be a code. To this day, the entire case remains one of Australia’s most bizarre mysteries.

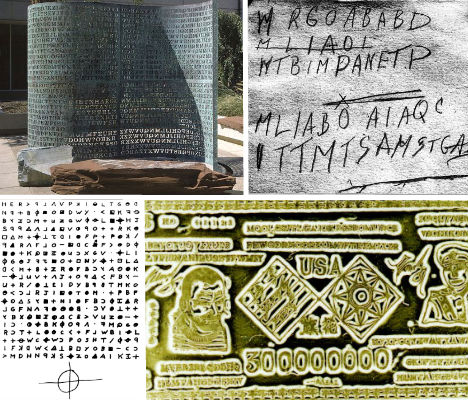

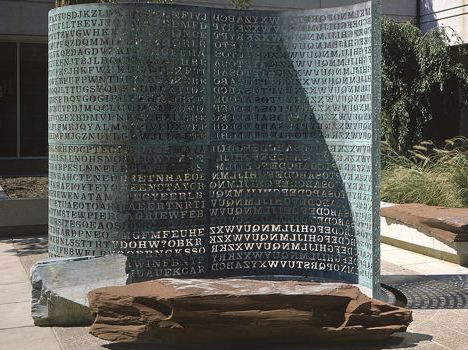

Kryptos

It’s like a tease, standing outside the headquarters of the CIA in daily view of some of the nation’s brightest cryptographers yet eluding them for years. The Krytpos monument is a sculpture by artist Jim Sanborn bearing an encrypted message divided into four sections, three of which have been solved since its installation in 1990. With misspellings in the code intact, the first part reads, “Between subtle shading and the absence of light lies the nuance of iqlusion”, and the second part references some invisible buried treasure ostensibly located some 200 feet from the statue itself.

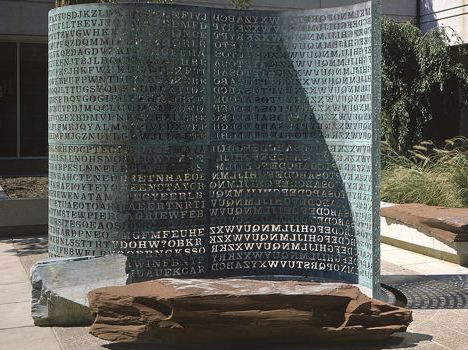

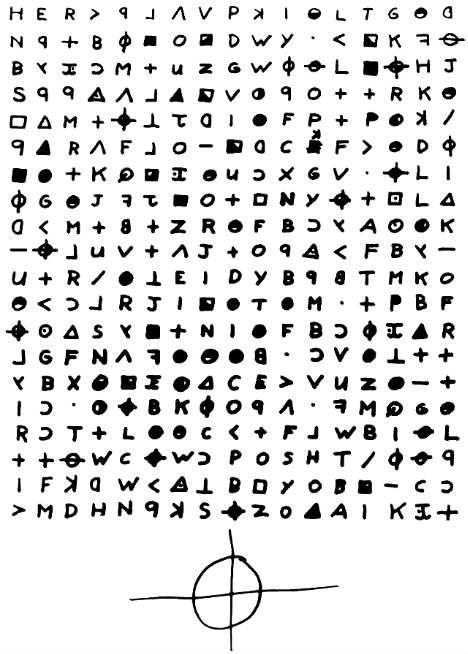

Zodiac 340 Letter

The Zodiac Killer – whoever he is or was – is known just as much for the incredibly complex coded letters he sent to the Bay Area press as for his brutal unsolved murders. While some of his taunting ciphers have been solved, this 340-character message sent in 1969 has never been cracked.

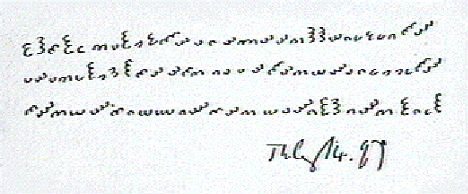

Dorabella Cipher

Sent by cipher enthusiast Edward Elgar to his friend Miss Dora Penny, the Dorabella Cipher seems upon viewing like it might not mean anything at all. But this string of strange symbols, made up of semicircles in various configurations, has been the subject of unfruitful study for over a century. Musicologist Eric Sams claimed to have solved it, but his methods are unproven and his translation is 22 characters longer than the cipher. Another speculation is that the code is not text, but a melody.

Chaocipher

If an autobiography detailing the author’s memories of James Joyce seems like a strange place to find an uncracked cipher, that’s because it is. J.F. Byrne inserted his cryptosystem challenge into the book “Silent Years”, offering $5,000 to whoever solved it. At least three people know how Byrne’s Chaocipher – a machine small enough to fit into a cigar box used to encrypt the message – actually works, but no one has ever solved the code.

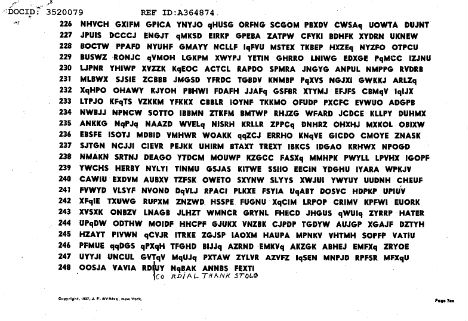

RSA Crytographic Challenges

How can the crytpography industry get better at producing strong, uncrackable codes? RSA Laboratories, a security firm known for its cryptography libraries, decided to put forth a challenge that would force the industry to learn more about symmetric-key and public-key algorithms. The key to cracking a code lies in figuring out which two prime numbers were multiplied together to create it – which is much harder than it sounds. While many of the prizes were claimed, most of the bigger numbers have never been solved.

D’Agapeyeff Cipher

Alexander d’Agapeyeff wasn’t even a cryptographer – having previously written a book on cartography, he decided to tackle cryptography in his second book, “Codes and Ciphers”, in 1939. On the last page of the book, he included a modest cryptogram “upon which the reader is invited to test his skill.” But modest or not, d’Agapeyeff’s code has remained uncracked for 70 years, putting this amateur into the same league as the world’s most gifted cryptographers.

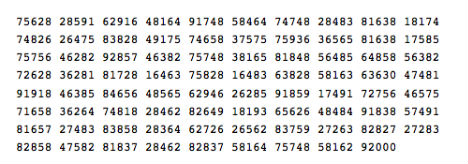

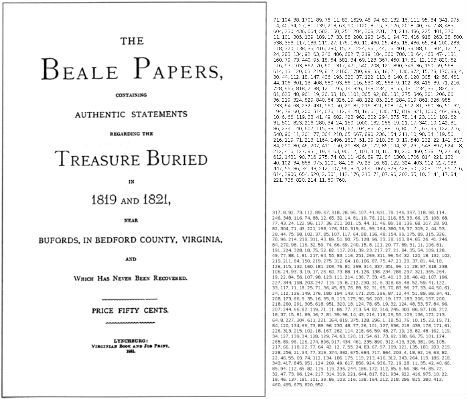

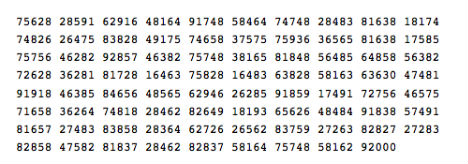

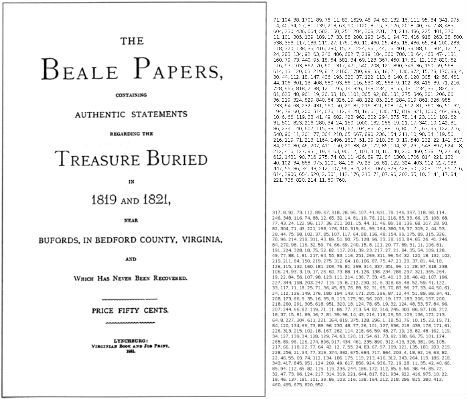

The Beale Papers

Want $40 million in buried gold, silver and jewels? All you have to do is solve an infamously “impossible” set of ciphertexts, one of which effectively provides that much-sought X on the map. The treasure was reputedly buried in Bedford County, Virginia by one Thomas Jefferson Beale, who entrusted his encrypted ciphertexts to a local innkeeper. After the innkeeper’s death, a friend who was given the papers spent twenty years trying to solve the ciphers, finally completing the one that describes the treasure. Despite many tries, the two others have never been solved.

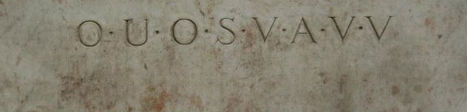

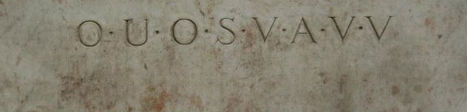

Shugborough Inscription

O-U-O-S-V-A-V-V. These letters are carved into a stone monument directly below a mirror image of Nicholas Poussin’s painting, The Shepherds of Arcadia, on the grounds of Shugborough Hall in Staffordshire, England – but what do they mean? Popular fiction imagines that Poussin was a member of the Priory of Scion and that the inscription refers to the location of the Holy Grail, but nobody really knows. Perhaps they’re an acronym for Orator Ut Omnia Sunt Vanitas Ait Vanitas Vanitatem, a version of the biblical phrase “Vanity of vanities, saith the preacher, all is vanity” – but perhaps not.

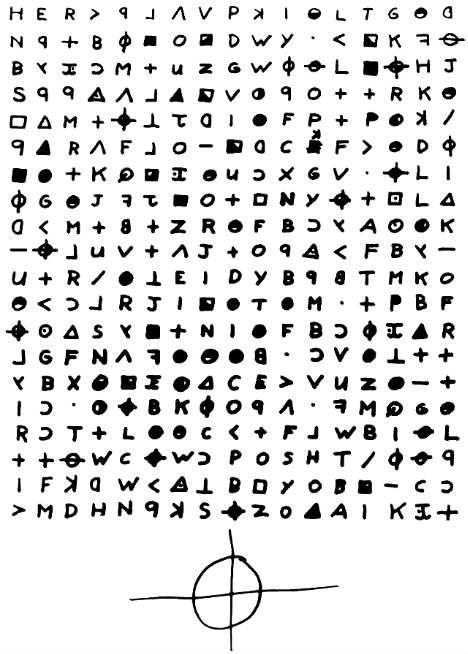

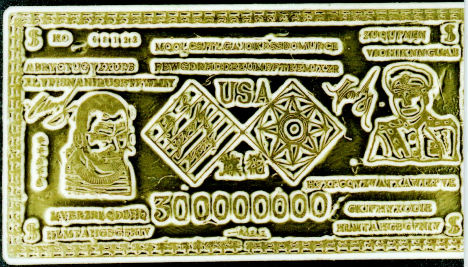

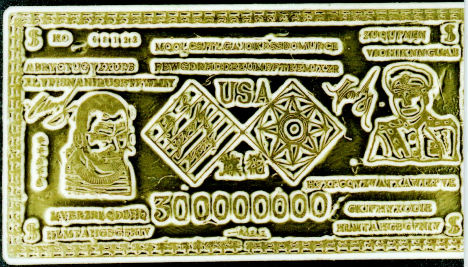

Chinese Gold Bar Cipher

The images seem to show a series of gold bars covered in images, strange symbols, Chinese writing, an unidentified script and crytpograms in Latin letters. These gold bars were supposedly issued to a General Wang in Shanghai, China and deposited into a U.S. bank in 1933, but they’re so strange, the validity of the deposit is still disputed today. If someone can solve the script and codes, the dispute could be settled. Large images of all seven bars can be viewed at IACR.org.

Phaistos Disc

From WebUrbanist’s “10 Most Amazing Ancient Objects of Mystery in History”: “There’s very little that we actually know for sure about the Phaistos Disc. It’s made of clay – check. It dates back to the second millennium B.C.E. – maybe. But its origin, meaning and purpose remain shrouded in mystery. Discovered in Crete, the disc is features i241 impressions of 45 distinct symbols, some of which are easily identifiable as people, tools, plants and animals. But because nothing else like it from the same time period has ever been found, archaeologists haven’t been able to provide a meaningful analysis of its content.”

Want More? Click for Great Related Content on WebUrbanist:

Did aliens build a toilet in China? Maybe not, but these 10 fascinating historical artifacts from around the world certainly provide fodder for strange theories. 5 Comments - Click Here to Read More »»

[ WebUrbanist - By Steph in History & Factoids, Travel & Places. ]

[ WebUrbanist - By Steph in History & Factoids, Travel & Places. ]

"

Varios empleados de Google le han declarado al Financial Times que la gran G dejará de usar ordenadores con Windows por motivos de seguridad. Parece ser que esta decisión fue tomada en enero, después de

Varios empleados de Google le han declarado al Financial Times que la gran G dejará de usar ordenadores con Windows por motivos de seguridad. Parece ser que esta decisión fue tomada en enero, después de

![clip_image002[1] clip_image002[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0021_5F00_thumb_5F00_55170773.jpg)

![clip_image004[1] clip_image004[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0041_5F00_thumb_5F00_7AA084D4.jpg)

![clip_image006[1] clip_image006[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0061_5F00_thumb_5F00_0B387FC3.jpg)

![clip_image008[1] clip_image008[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0081_5F00_thumb_5F00_10A6F067.jpg)

![clip_image010[1] clip_image010[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/clip_5F00_image0101_5F00_thumb_5F00_42BE1AE4.jpg)

![windows7logo02[1] windows7logo02[1]](http://blogserver.informatica64.com/cfs-file.ashx/__key/CommunityServer.Blogs.Components.WeblogFiles/windowstecnico/windows7logo021_5F00_thumb_5F00_488FBBED.jpg)